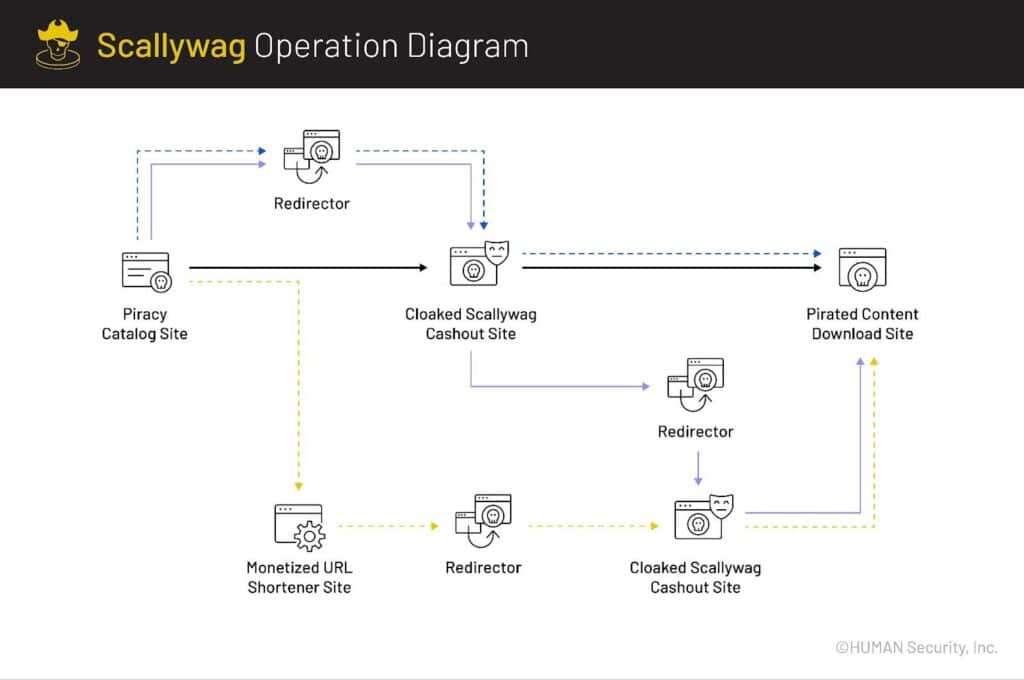

Una red internacional de fraude publicitario denominada Scallywag ha sido desmantelada tras generar hasta 1.400 millones de solicitudes publicitarias fraudulentas al día. Esta sofisticada operación utilizó plugins maliciosos de WordPress en sitios web de contenido pirateado y servicios de acortamiento de enlaces para simular visitas reales y obtener beneficios de plataformas de anuncios.

El descubrimiento fue realizado por HUMAN Security, firma especializada en detección de fraude y bots, que rastreó la operación hasta una red de 407 dominios. Aunque la empresa logró reducir la actividad de Scallywag en un 95 %, los actores detrás de la operación siguen intentando eludir las medidas de seguridad mediante la rotación de dominios y cambios en sus tácticas.

El esquema Scallywag se sustentaba en cuatro plugins específicos de WordPress: Soralink, Yu Idea, WPSafeLink y Droplink. Estos complementos ofrecían funcionalidades que permitían a los ciberdelincuentes redirigir a los usuarios desde sitios de piratería o enlaces acortados hacia páginas intermedias cargadas de anuncios, antes de entregar el contenido prometido (una película, software o archivo).

La sofisticación del fraude incluía técnicas como CAPTCHAs forzados, tiempos de espera y cloaking (encubrimiento del contenido real) para burlar las revisiones automáticas de los proveedores de anuncios. En muchos casos, los sitios intermedios aparecían como blogs inofensivos, mientras que en segundo plano se ejecutaban múltiples peticiones de anuncios fraudulentas.

Según los analistas de HUMAN, el modelo de Scallywag era ofrecido como un verdadero fraude como servicio (FaaS). Varios actores independientes compraban o descargaban estos plugins para montar sus propias versiones del esquema, con algunos incluso publicando tutoriales en YouTube explicando cómo implementarlo.

Uno de los plugins, Droplink, se distribuía de forma gratuita, pero con una condición: para obtener la licencia era necesario completar una serie de pasos que incluían navegar por sitios intermedios con anuncios, lo que contribuía aún más a la monetización ilícita.

El proceso se iniciaba cuando un usuario visitaba un sitio de contenido pirata. Al hacer clic en el enlace deseado, era redirigido a una página intermediaria (gestionada con un plugin de Scallywag) donde debía esperar varios segundos, resolver un CAPTCHA o interactuar con botones para continuar. Durante ese tiempo, el sistema solicitaba anuncios a plataformas publicitarias como si se tratara de tráfico legítimo.

Este tipo de actividad cae dentro de las categorías de “uso no revelado de incentivos” y “representación falsa” según la taxonomía de tráfico inválido (IVT, por sus siglas en inglés). La intención del usuario nunca fue visitar esos sitios, sino simplemente acceder al contenido pirateado.

La empresa HUMAN detectó patrones de tráfico anómalos, incluyendo volúmenes excesivos de impresiones desde blogs aparentemente normales y comportamientos de cloaking. Al notificar a las plataformas de anuncios, logró que se bloqueara el tráfico procedente de los dominios implicados.

A pesar de que los actores detrás de Scallywag intentaron evadir los bloqueos mediante rotación de dominios y el uso de open redirectors para ocultar la procedencia real del tráfico, HUMAN ajustó sus defensas y continuó neutralizando las nuevas variantes.

Actualmente, el ecosistema económico de Scallywag ha colapsado en gran medida, y muchos de sus afiliados han abandonado este tipo de fraude para buscar nuevas formas de monetización ilícita.

El caso Scallywag pone de manifiesto cómo herramientas aparentemente inocuas como plugins de WordPress pueden ser utilizadas con fines maliciosos en operaciones de fraude a gran escala. También demuestra la facilidad con la que usuarios sin conocimientos técnicos avanzados pueden implementar esquemas sofisticados de monetización fraudulenta gracias a tutoriales y software accesible.

Aunque este modelo en particular ha sido severamente debilitado, los expertos advierten que la resiliencia y adaptabilidad de los ciberdelincuentes implica que seguirán surgiendo variantes.

Para los editores, anunciantes y proveedores de tecnología publicitaria, el caso refuerza la necesidad de implementar sistemas de detección basados en el comportamiento, no solo en listas de bloqueo, y de fomentar una mayor colaboración entre actores del ecosistema digital para combatir estos abusos.

Referencias: BC y HumanSecurity