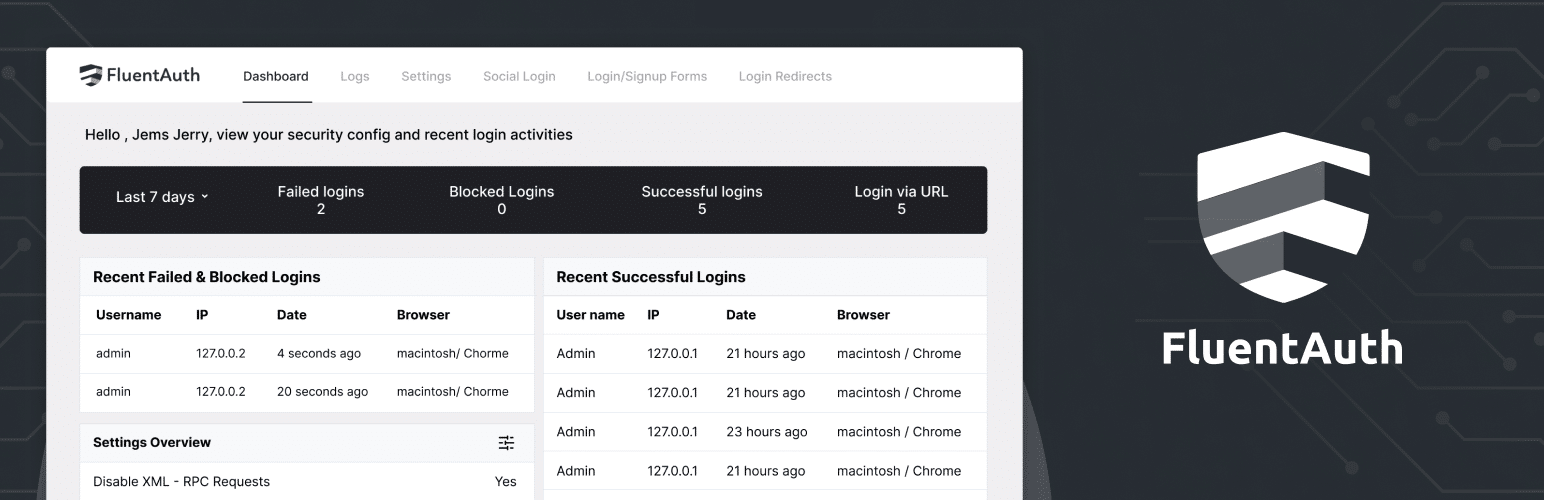

Resumen. En un ecosistema de WordPress acostumbrado a encadenar varios plugins para cubrir autenticación, redirecciones, límites de intentos y pequeños “parches” de seguridad, FluentAuth se presenta como un todo-en-uno liviano y rápido: autenticación en dos factores por email, magic login (enlace de un solo uso), social login (Google, Facebook, GitHub), limitación de intentos, redirecciones dinámicas tras login/logout, logs de auditoría, endurecimiento de núcleo (XML-RPC, acceso REST a usuarios), notificaciones por email y restricción de /wp-admin para roles de bajo nivel. Todo ello manteniendo el foco en rendimiento (tablas propias para logs, UI con REST API + Vue 3) y sin “interceptar” cada petición con listas masivas de reglas.

A continuación, un análisis orientado a equipos técnicos (sysadmin/desarrollo) que desean simplificar su pila de autenticación con un solo plugin y menos fricción para usuarios.

¿Qué problemas intenta resolver FluentAuth?

- Ataques de fuerza bruta y relleno de credenciales en formularios de acceso.

- Experiencia de usuario pobre por contraseñas olvidadas y flujos de recuperación.

- Sobrecarga por usar múltiples plugins (uno para 2FA, otro para social login, otro para redirecciones, etc.) que penalizan el rendimiento.

- Visibilidad limitada: falta de trazabilidad (quién inició sesión, por dónde, cuándo).

- Superficie innecesaria (XML-RPC, exposición de

/wp-json/wp/v2/users) que muchos sitios no necesitan.

Respuesta de FluentAuth: concentrar en un núcleo ligero las funciones críticas de autorización y seguridad de WordPress, manteniendo la velocidad y el control del administrador.

Funciones destacadas (lo más útil para el día a día)

- 2FA por email para roles de alto nivel (Administradores/ Editores): incluso si se filtra la contraseña, el segundo factor evita el acceso no autorizado.

- Magic Login (enlace mágico): URL de un solo uso enviada al correo para iniciar sesión sin contraseña. Reduce tickets de “he olvidado mi contraseña” y fricción en suscriptores/ clientes.

- Social Login / Registro: acceso mediante Google, Facebook y GitHub. Implementación ligera y configurable.

- Limit Login Attempts: bloqueos por intentos excesivos, con timings personalizables para frenar fuerza bruta.

- Redirecciones dinámicas de login/logout: drag-and-drop para dirigir a cada tipo de usuario a su flujo ideal (tiendas, membresías, academias, etc.).

- Audit logs detallados: quién se conecta, cuándo y por qué vía (formulario, enlace mágico, social).

- Endurecimiento de núcleo: desactivar XML-RPC, Remote Application Login y proteger el listado de usuarios vía REST API.

- Alertas por email: notificaciones de inicio de sesión de roles privilegiados y de intentos no autorizados.

- Restringir /wp-admin por rol: bloquear acceso al escritorio para suscriptores u otros roles de bajo nivel.

- Personalización de emails de alta: adaptar el contenido de los correos de registro a tu marca.

- Shortcodes de login/signup: formularios personalizados embebibles en páginas/ entradas.

- Desactivar emails al admin en nuevos registros: menos ruido en la bandeja de entrada.

- Escaneo de integridad del core: detectar modificaciones no autorizadas en archivos de WordPress.

Performance: el plugin usa tablas propias para logs (no “ensucia” las tablas core), y su interfaz está construida sobre REST API + Vue 3 con una carga reducida.

Sustituciones posibles (menos plugins, menos problemas)

Con FluentAuth, puedes prescindir de combinaciones frecuentes como:

- Limit Login Attempts Reloaded / WPS Limit Login (límite de intentos).

- LoginWP / Sky Login Redirect / WP Login and Logout Redirect (redirecciones).

- Plugins para ocultar barra de administración o restringir /wp-admin por rol.

Menos piezas reduce conflictos, overhead y técnica de deuda en el tiempo.

Casos de uso típicos (escenarios)

- Sitios de contenido con registros: habilitar magic login para suscriptores (sin password), 2FA para editores y redirecciones diferenciadas (al perfil, a la home, a una página premium).

- E-commerce (WooCommerce): usar social login para acelerar checkout; aplicar limit attempts y alertas al panel admin; restringir

/wp-admin para “customer”.

- Portales educativos / membresías: shortcodes de signup/login en páginas personalizadas y flujo de logout hacia foros, dashboard del alumno, etc.

- Intranet / multirol: 2FA forzado en administradores, logs de auditoría y política estricta de

/wp-admin por perfil.

Implantación sugerida (paso a paso)

- Backup + staging: como cualquier cambio de seguridad.

- Instalación y configuración base:

- Activa Limit Login Attempts con timings acordes a tu audiencia.

- Define redirecciones por rol tras login/logout.

- Restringe /wp-admin a roles que realmente lo necesiten.

- Capa de seguridad avanzada:

- 2FA por email para Administradores/ Editores.

- Endurecimiento: deshabilitar XML-RPC si no se usa; proteger listado de usuarios en REST.

- Alertas por email en accesos privilegiados.

- Experiencia de usuario:

- Valora Magic Login en clientes/ suscriptores (sin password) y Social Login donde aporte.

- Personaliza emails de alta y usa shortcodes para formularios embebidos.

- Observabilidad:

- Revisa audit logs la primera semana (picos de fuerza bruta, origen IP).

- Ajusta tasas de bloqueo y redirecciones según comportamiento real.

- Mantenimiento:

- Programa el escaneo de integridad de core y revisa alertas.

- Minimiza otros plugins redundantes para evitar solapamientos.

Cambios recientes (extracto del historial)

- 2.0.2 (11 jun 2025): corrección de redirecciones de login, menús y estilos.

- 2.0.0 (9 jun 2025): Personalizador de páginas de login/signup, login con Facebook, personalización de emails del sistema, comprobación de integridad de archivos core, opción de one-click login como método primario y mejoras de UI/UX.

- Actualizaciones 2023–2024: compatibilidad PHP 8.x, email verification en registro, hash del token de magic link, mejoras en Login con Google, y hooks para terceros.

Buenas prácticas (y límites razonables)

- No desactives XML-RPC si alguna app/servicio legítimo lo usa (p. ej., clientes externos). Evalúa primero.

- 2FA: aplícalo al menos a roles privilegiados; prueba la entregabilidad del correo (relé SMTP robusto).

- Magic Login: define caducidad breve y un solo uso; vigila registro de actividad.

- Social Login: cumple políticas de proveedores (Google/Facebook/GitHub) y revisa expiración de credenciales.

- Logs: depura y rota. Aunque FluentAuth use tablas propias, evita crecimientos descontrolados.

¿Para quién sí y para quién no?

Sí: webs que desean simplificar autenticación y seguridad básica/intermedia, mejorar UX (enlace mágico, social login), y ganar visibilidad con audit logs sin penalizar rendimiento. Ideal si hoy usas tres o cuatro plugins para cubrir lo mismo.

No (por sí solo): despliegues que requieren WAF/IDS avanzado, reglas L7 a medida, o SIEM. FluentAuth cubre el acceso y parte del endurecimiento, pero no sustituye control perimetral/monitorización a gran escala.

Checklist rápido de despliegue

- Establecer Limit Login Attempts (timings y umbrales).

- Forzar 2FA a Administradores/ Editores.

- Restringir /wp-admin a roles críticos.

- Activar alertas por email de accesos privilegiados/ intentos sospechosos.

- Habilitar Magic Login para roles con fricción de password.

- Evaluar Social Login (Google/Facebook/GitHub) donde aporte.

- Deshabilitar XML-RPC si no hay dependencia.

- Programar escaneo de integridad de core.

- Revisar audit logs en la primera semana; ajustar.

Preguntas frecuentes

¿FluentAuth ralentiza el sitio al “inspeccionar todo”?

El enfoque del plugin es ligero: usa tablas propias para auditoría, interfaz sobre REST API + Vue 3 y no aplica una malla de reglas a cada petición como hacen suites de seguridad más pesadas.

¿Puedo usar enlaces mágicos como método principal de login?

Sí. Desde la v2.0.0 es configurable el one-click login vía email como método primario. Asegura caducidad corta, un solo uso y una entregabilidad fiable (SMTP).

¿Sustituye a mi WAF o a un SIEM?

No. FluentAuth cubre autenticación, limitación de intentos, endurecimiento básico y auditoría. Un WAF/IDS, anti-malware y un SIEM siguen siendo recomendables en sitios de alto riesgo.

¿Cómo bloqueo /wp-admin a suscriptores sin romper WooCommerce o formularios?

Activa la opción de restringir /wp-admin por rol y prueba flujos de checkout/mi cuenta. Usa redirecciones específicas tras login/logout para roles de cliente y comprueba que no se expone el escritorio.

Conclusión. Si tu objetivo es reforzar la autenticación, reducir ataques de login, mejorar la experiencia (enlaces mágicos, social login), vigilar accesos y endurecer lo imprescindible sin llenar WordPress de plugins, FluentAuth ofrece un equilibrio atractivo entre seguridad y UX con bajo impacto en rendimiento. Para la mayoría de sitios y tiendas, es un punto de partida sólido que evita la habitual “ensalada de extensiones” y deja espacio para crecer con controles perimetrales cuando el riesgo lo exija.