En el ecosistema WordPress, la seguridad suele venir con letra pequeña: versiones “lite”, funciones críticas bloqueadas tras planes premium, ventas cruzadas y paneles llenos de avisos para subir de nivel. Por eso ha llamado la atención la propuesta de Vigilante, una suite que se presenta con un mensaje poco habitual: seguridad de nivel “empresarial” y coste cero, sin versión de pago, sin módulos ocultos y sin “upselling” integrado.

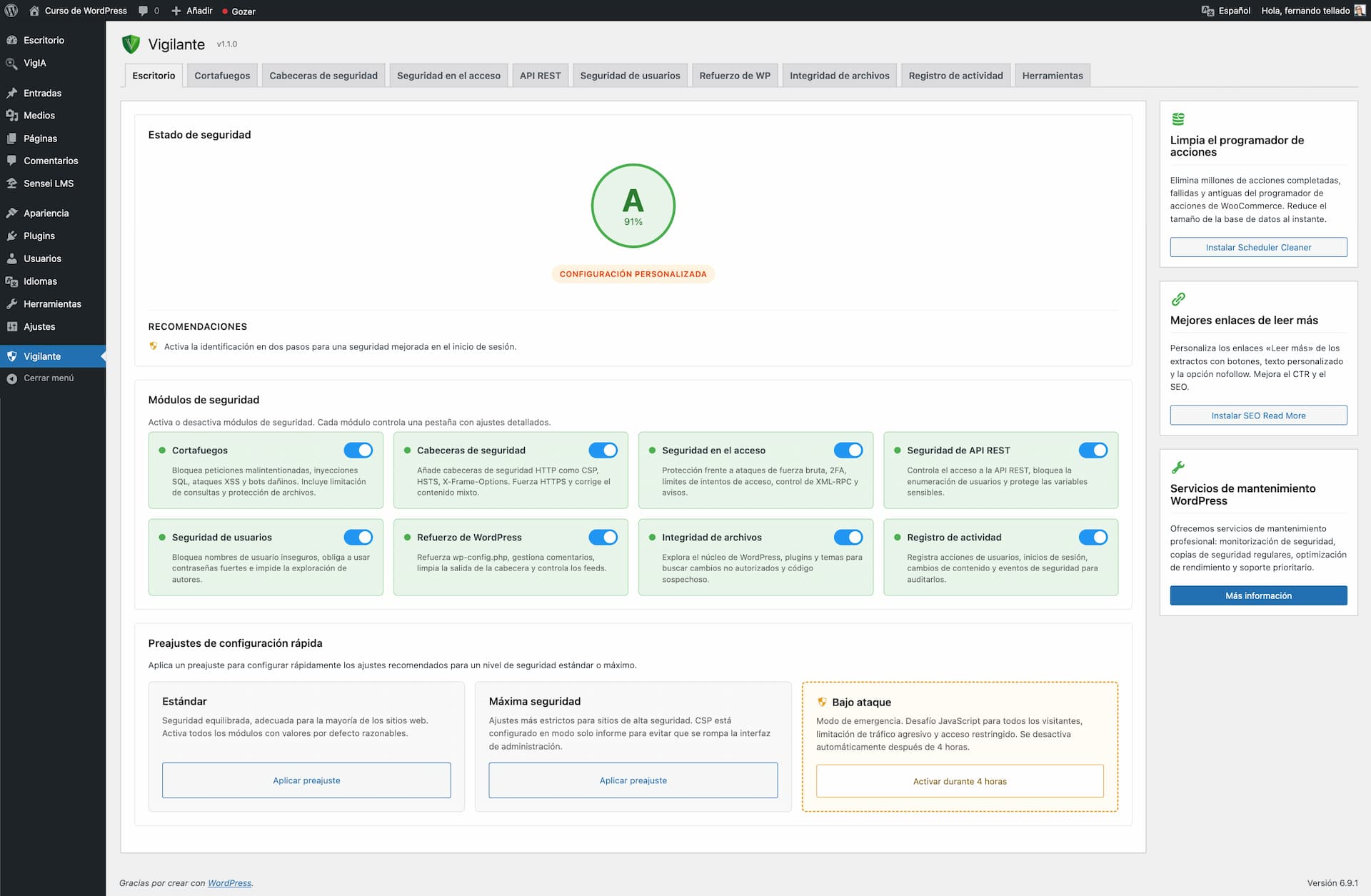

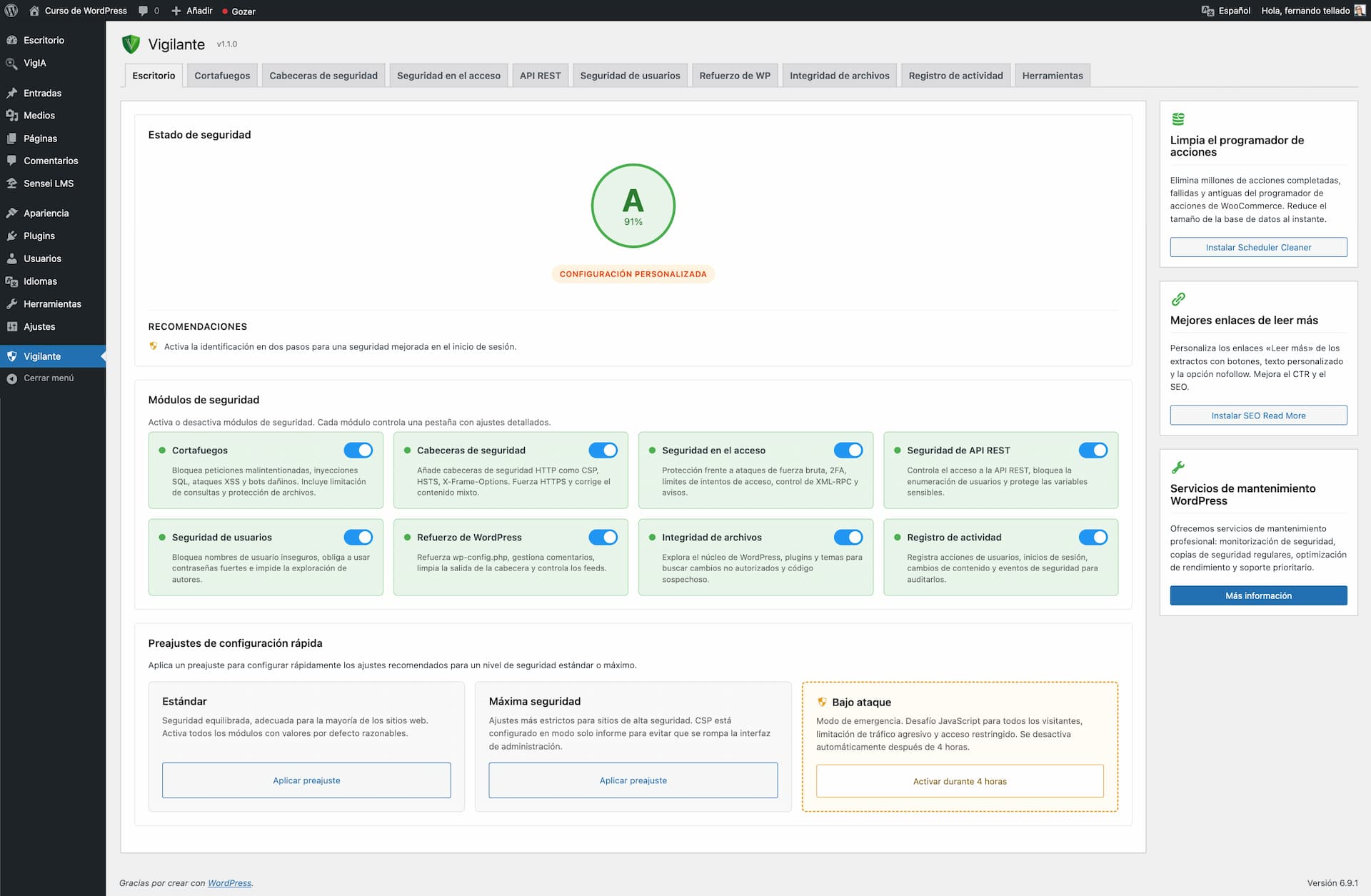

La idea es sencilla y ambiciosa a la vez: ofrecer en un solo plugin lo que muchos administradores acaban montando a base de piezas sueltas. Cortafuegos, identificación en dos pasos, endurecimiento del login, cabeceras de seguridad, control de XML-RPC, monitorización de integridad de archivos, registro de actividad, protección de API REST y un modo de emergencia para cuando el sitio “está bajo ataque”.

Uno de los puntos más relevantes es que, según su documentación, Vigilante aplica medidas esenciales de forma automática nada más activarse. Eso incluye reglas de cortafuegos orientadas a ataques comunes (inyecciones SQL, XSS o intentos de inclusión de archivos), cabeceras de seguridad para elevar la protección desde el navegador, control de intentos de inicio de sesión y el bloqueo de XML-RPC, un vector históricamente explotado en campañas de fuerza bruta. También oculta la versión de WordPress y refuerza la protección de archivos sensibles como .htaccess o wp-config.php.

El plugin insiste en un detalle práctico: antes de tocar configuraciones, crea copias de seguridad automáticas de archivos clave (como .htaccess, wp-config.php y robots.txt) y las guarda en una carpeta específica dentro de wp-content, incluyendo verificación de integridad mediante sumas MD5. La filosofía, en resumen, es aplicar refuerzo sin dejar el sitio en una situación frágil ante cambios de configuración.

Otra decisión acertada para públicos no técnicos es la de ofrecer preajustes de seguridad con un clic:

La clave es que el plugin no obliga a elegir entre “todo manual” o “todo cerrado”: permite aplicar un punto de partida razonable y luego personalizar módulo por módulo.

La función más llamativa de Vigilante es su modo “Bajo ataque”, diseñado para activarse cuando el sitio está sufriendo tráfico hostil o automatizado.

En esa situación, el plugin aplica una batería de medidas de choque. Por ejemplo, incorpora un desafío JavaScript para que los visitantes tengan que completar una verificación automática del navegador antes de cargar la web. En teoría, un usuario real lo resuelve en segundos, mientras que bots y scripts quedan bloqueados. Además, endurece el control de tráfico con un límite agresivo de 30 solicitudes por minuto, con bloqueos de 15 minutos para quien exceda el umbral, restringe métodos HTTP a GET/POST/HEAD, bloquea agentes de usuario vacíos, y cierra por completo XML-RPC durante el incidente. También puede restringir la API REST a usuarios identificados.

Para evitar el clásico error de “activar un modo de defensa y olvidarse”, el plugin incorpora desactivación automática tras 4 horas y avisos por correo electrónico cuando se activa o se apaga. Y añade un detalle técnico interesante: el sistema utiliza cookies firmadas con HMAC para que los visitantes verificados solo vean el desafío una vez.

Vigilante incluye identificación en dos pasos (2FA) por correo electrónico, con códigos de un solo uso. No es lo mismo que una app autenticadora, pero tiene una ventaja: reduce fricción para usuarios que no quieren instalar nada.

Los códigos son de 6 dígitos, con caducidad configurada (por defecto, 10 minutos) y límites de intentos. Además, contempla “dispositivos de confianza” para omitir el 2FA durante 30 días en navegadores reconocidos, y permite forzar 2FA por perfiles (administradores, editores o el rol que se defina).

Donde Vigilante se pone serio es en el bloque de cabeceras de seguridad: CSP con maquetadores visuales, HSTS con opción de precarga, X-Frame-Options contra clickjacking, X-Content-Type-Options, Referrer Policy, Permissions Policy, y políticas cross-origin (COEP/COOP/CORP). También promete forzado de HTTPS con corrección automática de contenido mixto y una herramienta integrada de prueba de cabeceras.

En paralelo, incluye funciones de refuerzo típicas del “hardening” en WordPress: constantes de seguridad en wp-config.php (por ejemplo para evitar edición de archivos desde el panel), control de pingbacks/trackbacks, medidas contra spam en comentarios y limpieza de metadatos en la cabecera.

Otro punto de valor es la monitorización de integridad: verificación del núcleo de WordPress con sumas de comprobación oficiales, revisión de archivos de plugins y temas, y exploración del directorio de subidas para detectar PHP (un clásico en infecciones). El escáner busca patrones sospechosos como eval, base64_decode o shell_exec, y permite exploraciones programadas (cada hora, a diario o semanalmente), con alertas por correo.

A eso se suma un registro de actividad que guarda intentos de login, eventos de 2FA, cambios de cuentas, modificaciones de contenido, activación/desactivación de plugins y temas, y eventos de seguridad. Puede filtrarse, definir retención y exportarse a CSV, algo útil para auditorías o para entender qué ocurrió antes de un incidente.

En seguridad, la pregunta inevitable es si un plugin así “pesa” o complica la convivencia con otras herramientas. Vigilante afirma que está optimizado: el cortafuegos usa comparación eficiente de patrones, cachea consultas con transitorios y, cuando hay reglas .htaccess, estas se ejecutan a nivel servidor antes de cargar PHP. También reconoce que combinar varios plugins de seguridad puede provocar conflictos y recomienda probarlo en un entorno de staging si se va a mezclar con otras soluciones.

En requisitos, marca un mínimo claro: WordPress 6.2 o superior, PHP 7.4 o superior y servidor Apache o LiteSpeed para funciones basadas en .htaccess. Para HSTS, recomienda tener SSL activo.

La promesa que más tranquilidad da a quien administra webs de clientes es la de restablecimiento limpio. Según su documentación, al desactivar el plugin se eliminan reglas de .htaccess, se restauran constantes originales de wp-config.php y se borran tareas programadas. Es decir, el sitio debería volver al estado previo, sin “cicatrices” ni configuraciones medio aplicadas.

En un mercado donde muchas soluciones intentan retener al usuario por dependencia o miedo, la apuesta por poder salir sin romper nada es, como mínimo, una señal de buenas intenciones.

¿Vigilante sirve para frenar ataques de fuerza bruta en WordPress sin tocar el servidor?

Sí. Incluye limitación de intentos de inicio de sesión, bloqueos progresivos para reincidentes, avisos por correo para inicios de sesión de administradores y opciones como ocultar mensajes de error para no revelar usuarios válidos.

¿Qué pasa si el modo “Bajo ataque” bloquea tráfico legítimo?

El modo está pensado como medida temporal y se desactiva automáticamente tras 4 horas. Además, aplica un desafío JavaScript orientado a separar bots de navegadores reales y endurece límites y métodos HTTP durante la ventana de ataque.

¿Cómo recuperar el acceso si te bloqueas por IP usando el plugin?

La guía del plugin contempla desactivar temporalmente Vigilante por FTP/SFTP renombrando la carpeta del plugin, o eliminar en base de datos las entradas de intentos de login asociadas a la IP bloqueada.

¿Vigilante es compatible con WooCommerce y plugins populares?

El plugin indica que contempla compatibilidad con WooCommerce y con el funcionamiento normal de WordPress (editor de bloques y API REST), y ofrece ajustes para permitir variables específicas y evitar bloqueos innecesarios.