Los propietarios de sitios web basados en WordPress conocen de primera mano los continuos intentos de bots maliciosos por acceder a los archivos wp-login.php y xmlrpc.php, con el objetivo de lanzar ataques de fuerza bruta o saturar servidores. Aunque contar con un nombre de usuario y una contraseña robustos minimiza las posibilidades de que logren acceder, el tráfico constante de estos bots puede provocar una sobrecarga en el servidor e incluso penalizaciones por parte del proveedor de alojamiento.

El problema de los plugins de seguridad

Muchos administradores recurren a plugins de seguridad para frenar estos ataques. Sin embargo, estas soluciones pueden ser insuficientes, especialmente en servidores compartidos o de bajo coste, ya que los propios plugins pueden verse desbordados por el volumen de peticiones.

La solución definitiva: bloquear antes de que lleguen al servidor

La mejor estrategia es evitar que esos bots lleguen al servidor. Esto se puede lograr de forma sencilla y gratuita a través de Cloudflare.

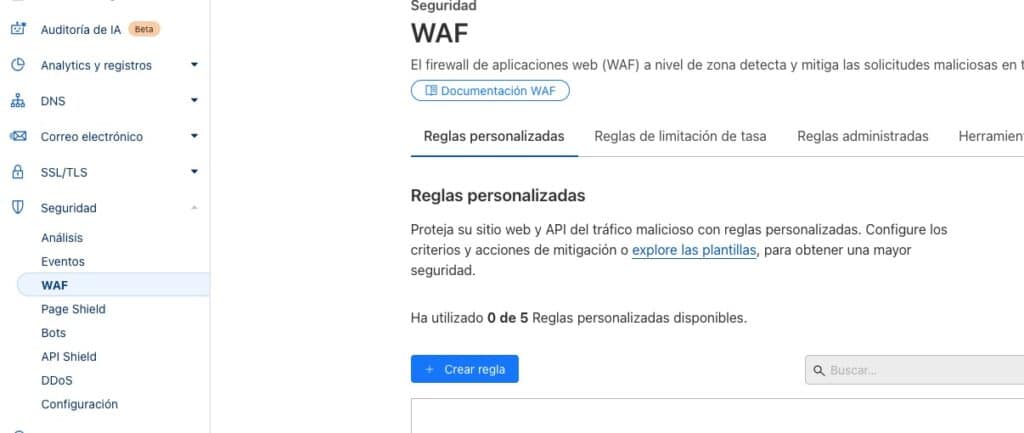

Si aún no tienes una cuenta, crea una cuenta gratuita en Cloudflare y sigue los pasos de configuración iniciales. Una vez configurado, accede a tu cuenta y navega hasta Seguridad > WAF (Firewall de aplicaciones web) > Crear regla.

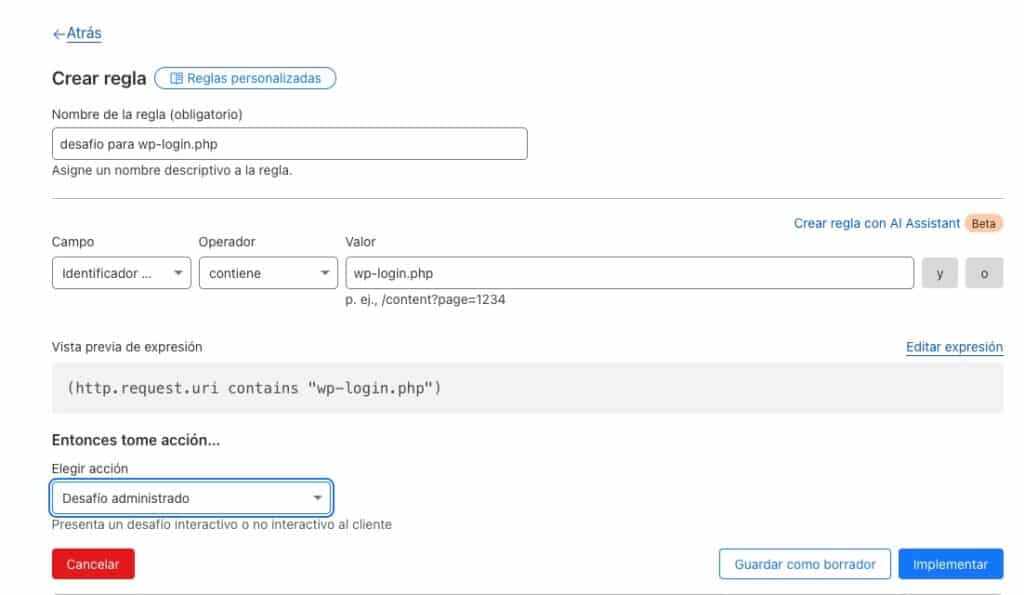

Para frenar los intentos de acceso automatizados a la página de inicio de sesión:

Este desafío se mostrará únicamente a bots, mientras que los usuarios legítimos podrán continuar sin problemas tras un breve filtro.

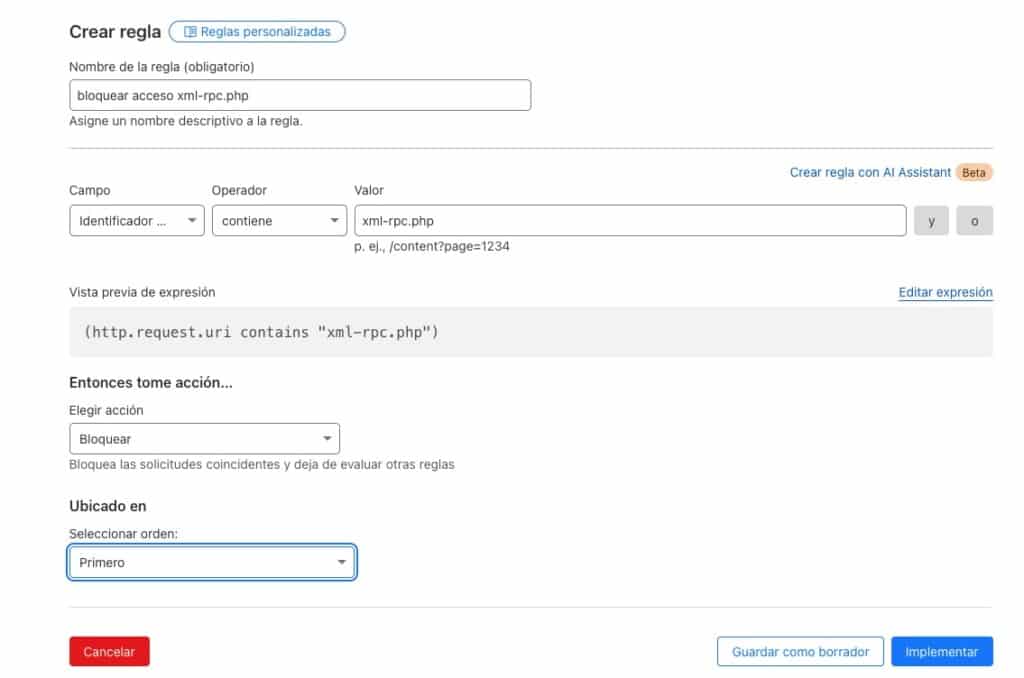

Si tu sitio no utiliza xmlrpc.php (algo cada vez más frecuente), es recomendable bloquearlo:

Es importante comprobar que tu sitio y los plugins funcionan correctamente tras aplicar este bloqueo. Si utilizas herramientas como JetPack, que aún dependen de xmlrpc.php, será necesario configurar reglas más específicas.

En lugar de un bloqueo general, puedes limitar el acceso a estos archivos solo desde países donde se originan la mayoría de los ataques, como Rusia (RU) y China (CN). Por ejemplo:

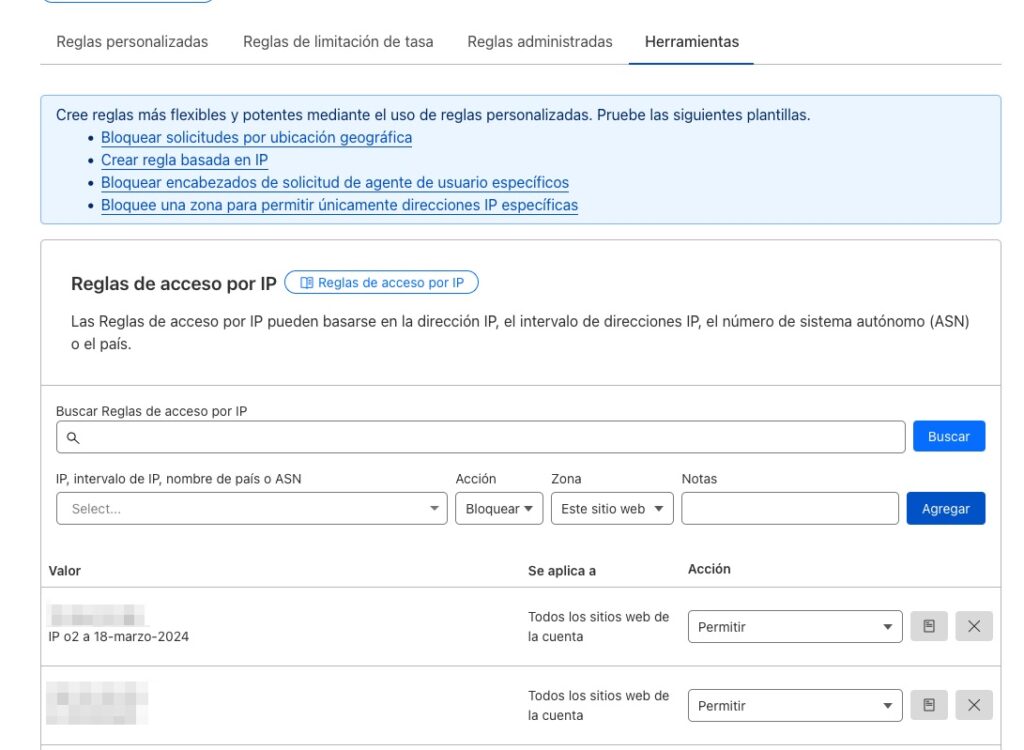

Para evitar quedarte fuera de tu propio sitio web, añade reglas de permiso para tu dirección IP (si es estática) y la IP del servidor donde está alojado el sitio. Esto se configura en el mismo apartado WAF, dentro de la pestaña Tools, añadiendo las IPs a la lista de permitidos.

Cloudflare permite crear hasta 5 reglas de firewall en su plan gratuito. Esto te da la posibilidad de diseñar reglas personalizadas, por ejemplo:

El uso inteligente de las reglas de firewall de Cloudflare no solo reduce la carga de tu servidor y evita bloqueos por parte de tu proveedor, sino que también elimina el tráfico no deseado antes de que afecte a tu web. La clave está en adelantarse a las amenazas.

Así que, si aún no lo has hecho, crea tu cuenta gratuita en Cloudflare y despídete de los bots de una vez por todas.