Los administradores de sitios WordPress tienen, una vez más, motivos para revisar sus instalaciones con lupa. Un fallo crítico de escalada de privilegios en el plugin King Addons for Elementor (CVE-2025-8489) está siendo explotado de forma masiva para tomar el control de webs vulnerables. En paralelo, otra vulnerabilidad crítica en Advanced Custom Fields: Extended (CVE-2025-13486) permite la ejecución remota de código sin autenticación.

Ambos incidentes vuelven a evidenciar lo mismo: el ecosistema de plugins de WordPress es un objetivo prioritario para los atacantes, y las ventanas entre la divulgación pública y la instalación del parche se han convertido en terreno de caza.

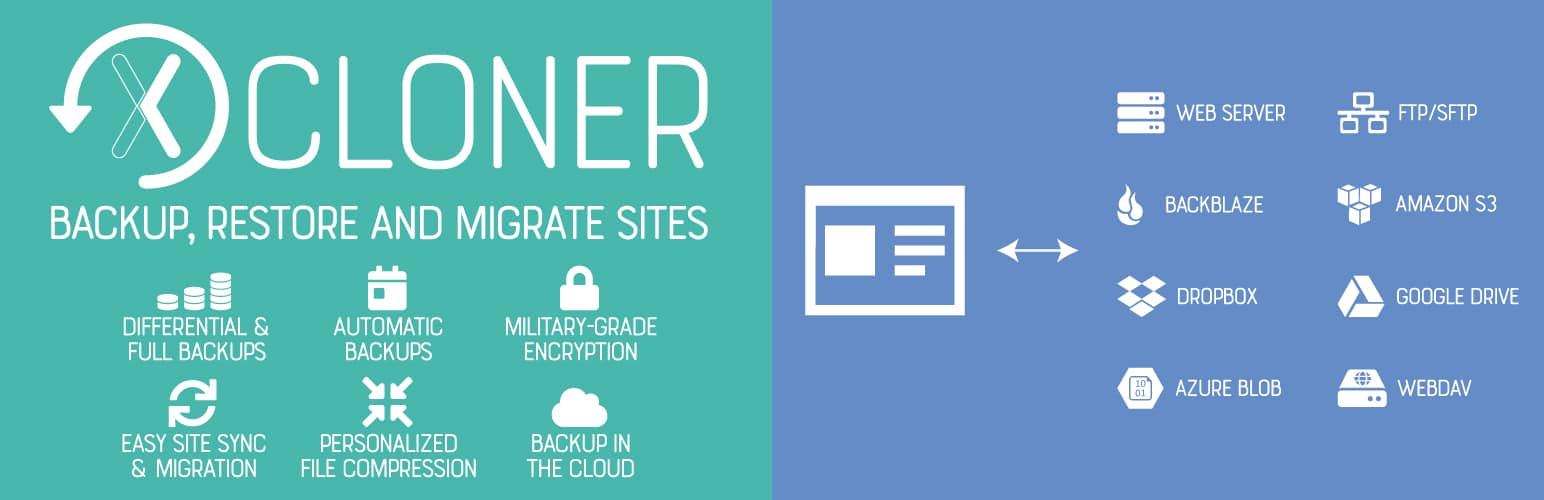

King Addons es un complemento de terceros para Elementor —uno de los maquetadores visuales más populares en WordPress— y suma alrededor de 10.000 instalaciones activas. El plugin añade widgets, plantillas y funcionalidades extra, pero también ha introducido una puerta trasera involuntaria con un impacto enorme.

El fallo CVE-2025-8489 reside en el manejador de registro del plugin. Durante el proceso de alta de usuario, el código acepta un parámetro de rol (user_role) y lo aplica sin comprobar si es un rol permitido. En la práctica, esto significa que cualquier visitante no autenticado puede registrarse directamente como administrador si sabe cómo construir la petición adecuada contra admin-ajax.php.

Wordfence, que fue quien analizó y documentó el problema, detalla que:

Su firewall ha llegado a bloquear más de 48.400 intentos de explotación. Detrás de esa cifra hay campañas automatizadas que apuntan a cualquier sitio vulnerable que encuentren, sin distinción de tamaño o relevancia.

Una vez que un atacante consigue una cuenta con rol de administrador, el escenario es el de un compromiso total: puede instalar plugins maliciosos, subir puertas traseras, modificar páginas para redirigir tráfico a sitios fraudulentos, inyectar spam SEO o añadir otros usuarios con privilegios elevados para mantener el acceso a largo plazo.

A la vez, los investigadores de Wordfence han llamado la atención sobre otro fallo crítico, esta vez en el popular plugin Advanced Custom Fields: Extended, utilizado en más de 100.000 sitios WordPress para extender el potente plugin Advanced Custom Fields original.

El problema, identificado como CVE-2025-13486, afecta a las versiones 0.9.0.5 a 0.9.1.1 y se debe a que una función del plugin acepta parámetros controlados por el usuario y los pasa directamente a call_user_func_array() sin la validación necesaria.

El resultado es que un atacante no autenticado puede forzar al servidor a ejecutar código arbitrario. Esto permite:

El fallo fue reportado de forma responsable el 18 de noviembre de 2025, y el desarrollador publicó la versión 0.9.2 al día siguiente con la corrección. Pero, igual que en el caso de King Addons, la ventana entre “parche disponible” y “todo el mundo actualizado” es donde se concentra el riesgo.

Para cualquier administrador o responsable de un sitio WordPress, estas dos vulnerabilidades deberían activar todas las alarmas. Los pasos mínimos recomendables son:

admin-ajax.php o a rutas del plugin.wp-config.php, functions.php y de cualquier plugin crítico.Estos dos incidentes llegan tras otros fallos críticos recientes en plugins de formularios, constructores visuales o herramientas de SEO. El patrón se repite:

Para muchas empresas, la verdadera superficie de ataque de su presencia digital no es el core de WordPress, sino la suma de todos sus plugins. Y en entornos donde el mantenimiento recae en equipos reducidos o externos, el retraso en aplicar actualizaciones críticas se convierte en una bomba de relojería.

La moraleja para administradores, agencias y responsables de TI es clara:

¿Cómo puedo saber si mi sitio WordPress ha sido comprometido a través de King Addons para Elementor?

Los indicadores más claros son la aparición de nuevos usuarios administradores que nadie del equipo reconoce, cambios inesperados en páginas o menús, redirecciones extrañas al visitar la web o avisos de malware por parte de navegadores y buscadores. También conviene revisar los registros de acceso y la lista de plugins instalados en busca de nuevos componentes desconocidos.

¿Qué debo hacer si sospecho que mi sitio está hackeado por una vulnerabilidad en un plugin?

El protocolo básico pasa por:

¿Es seguro seguir utilizando King Addons o ACF Extended tras actualizar?

En principio, sí. Una vez instalada la versión corregida, el fallo concreto que se está explotando queda mitigado. Sin embargo, cualquier plugin —por popular que sea— puede sufrir vulnerabilidades futuras. Por eso es importante mantener un ciclo de actualización continuo, revisar periódicamente el listado de plugins y eliminar aquellos que ya no sean imprescindibles.

¿Qué buenas prácticas ayudan a proteger un sitio WordPress frente a nuevas vulnerabilidades en plugins?

Algunas medidas clave son:

Fuentes:

Wordfence, King Addons for Elementor vulnerability advisory; artículos de seguridad especializados sobre CVE-2025-8489 y CVE-2025-13486; documentación y notas de versión de King Addons y Advanced Custom Fields: Extended.